GoogleXcoder es el alias del brasileño de 25 años detenido en Cantabria hace un par de semanas, acusado de dirigir la mayor operación de phishing bancario que ha sufrido España.

Su grupo, ‘Equipo GXC’, clonó 35 entidades financieras y vació las cuentas de miles de clientes. La Guardia Civil le detuvo junto a otros seis miembros de la red tras más de un año de seguimiento.

Por qué es importante. Este caso marca un punto de inflexión en el cibercrimen español. Los GXC no solo robaban: según ha desvelado un reportaje de El Mundo, también alquilaban sus herramientas a otros delincuentes por hasta 900 euros diarios.

El efecto multiplicador convertía cada jornada en decenas de bancos suplantados y millones sustraídos. Su nombre en Telegram resume la filosofía: «Robarle todo a las abuelas».

El método. Combinaban phishing tradicional con malware para Android, una doble estafa que anulaba cualquier barrera de seguridad:

- Primero capturaban datos bancarios mediante webs falsas.

- Después, el programa malicioso recopilaba documentos, firmas digitales y contraseñas adicionales.

Con ese arsenal, vaciaban cuentas sin dejar rastro aparente.

La investigación. Group-IB, firma de ciberseguridad que colabora con Interpol, detectó la amenaza en 2023. Anton Ushakov, su jefe de investigaciones en Europa, alertó a la UCO de la Guardia Civil cuando confirmó que España era el epicentro. Durante meses rastrearon direcciones IP que rebotaban por servidores globales hasta localizar al cerebro: un nómada digital que cambiaba de provincia cada pocas semanas.

GoogleXcoder usaba identidades robadas para sus líneas telefónicas y tarjetas. Vivía con su familia moviéndose constantemente entre provincias, creyéndose invulnerable. Los agentes le siguieron en mientras reunían pruebas suficientes. Le cazaron en San Vicente de la Barquera, localidad de menos de 4.000 habitantes, con sus dispositivos repletos de pruebas así como fajos de billetes en efectivo.

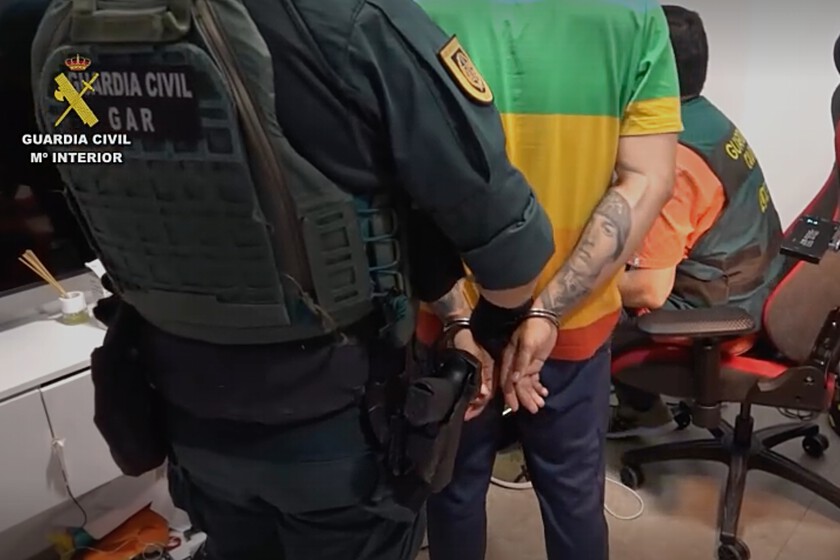

La UCO ha publicado tanto el momento de su detención como una grabación de la herramienta utilizada:

El alcance. La red operaba desde España pero sus tentáculos llegaban a Eslovaquia, Reino Unido, Estados Unidos y Sudamérica. Seis personas directamente vinculadas cayeron en operativos simultáneos en Valladolid, Zaragoza, Barcelona, Palma, San Fernando y La Línea. El análisis forense de sus criptomonedas tardó más de un año debido a la complejidad del entramado.

La colaboración entre Group-IB y la UCO sienta un precedente:

- Hasta ahora, las empresas privadas de ciberseguridad trabajaban principalmente con Europol o Interpol.

- Esta vez, al identificar una amenaza específica contra España, compartieron hallazgos directamente con las fuerzas nacionales.

El resultado: una de las mayores operaciones contra el cibercrimen en nuestro país, según reconoce la propia UCO.

En Xataka | Parecían herramientas útiles para WhatsApp Web, pero eran parte de una gran campaña de spam

Imagen destacada | UCO